Защита сетевых соединений

Лабораторная работа №4

Схема сети и задачи

эксперимента

В рамках

лабораторной работы была развернута

сетевая инфраструктура с тремя

маршрутизаторами: R1 (периметр), R2

(внутренняя сеть) и R_EXT (внешняя

сеть). Основная цель — настройка

многоуровневой системы безопасности.

Ключевые

компоненты:

-

Зона DMZ с FTP и SMTP серверами

-

Внутренняя сеть пользователей

-

Внешняя сеть (Интернет)

-

Протокол маршрутизации OSPF

Задачи безопасности

Динамический ACL

Настройка доступа к серверам DMZ с

аутентификацией. Длительность

сеанса 10 минут, автозакрытие при

бездействии через 2 минуты.

Защита

от SYN-атак

Система перехвата для защиты

серверов. Пороговые значения: вход

в агрессивный режим — 500

соединений/мин, выход — 250

соединений/мин.

Рефлексивные ACL

Доступ

внутренней сети к серверам DMZ с

использованием рефлексивных

списков доступа для контроля

соединений.

Дополнительные меры защиты

NAT/PAT

Динамическая трансляция адресов

для внутренней сети с

использованием перегрузки портов

на внешнем интерфейсе.

CBAC

Context-Based Access Control для

TCP/UDP соединений с системой

предупреждения и аудита.

Таймауты: TCP — 60 сек, UDP — 60

сек, idle — 120 сек.

Time-Based ACL

Ограничение доступа к социальным

сетям «Одноклассники» и

«ВКонтакте» в обеденное время

(14:00-15:00) по будням.

Настройка сетевых интерфейсов

Маршрутизатор R1

FastEthernet0/0:

IP:

10.100.1.2/24

OSPF MD5

аутентификация

FastEthernet0/1:

IP:

200.1.1.1/24

Внешний

интерфейс

Маршрутизатор R2

FastEthernet0/0:

IP:

10.120.1.1/24

Внутренняя

сеть

FastEthernet0/1:

IP:

10.100.1.1/24

OSPF MD5

аутентификация

Маршрутизатор R_EXT

FastEthernet0/0:

IP:

75.43.12.10/16

FastEthernet0/1:

IP:

200.1.1.2/24

FastEthernet1/0:

DHCP клиент

Протокол маршрутизации OSPF

Для

обеспечения динамической маршрутизации

между сегментами сети был настроен

протокол OSPF (процесс 65404) с

аутентификацией MD5.

Конфигурация

R1:

-

Область 0 (backbone)

-

Пассивные интерфейсы по умолчанию

-

Активный интерфейс Fa0/1

-

Анонсирование маршрута по умолчанию

Конфигурация

R2:

-

Область 0 (backbone)

-

Активный интерфейс Fa0/1

-

Сети: 10.100.1.1 и 10.120.1.1

Настройка NAT и проброс портов

01

Создание ACL для PAT

Список

доступа pat_acl разрешает

трансляцию для сетей 10.100.1.0/24

и 10.120.1.0/24

02

Настройка интерфейсов

Fa0/1

— внешний (ip nat outside), Fa0/0

— внутренний (ip nat inside)

03

Динамическая трансляция

Команда: ip nat inside source list

pat_acl interface fa0/1 overload

04

Статические правила

Проброс портов SMTP (25), FTP (21)

и SSH (22) на внутренние серверы

DMZ

Важно:

Статические правила NAT обеспечивают доступ к

сервисам FTP (10.100.1.4) и SMTP (10.100.1.5)

из внешней сети через единственный белый

IP-адрес 200.1.1.1

Динамический список доступа и

защита от атак

Dynamic ACL

На

маршрутизаторе R1 настроен динамический

список доступа для ограничения доступа к

внутренним сервисам из внешней сети.

Учетные

записи:

-

vldk — password123

-

grindelwlad — geralt

-

dalvnigulak — ahyhost42

Параметры

сеанса: 10 минут общее время,

автозакрытие через 2 минуты бездействия.

TCP

Intercept

Система

перехвата на R_EXT защищает серверы от

SYN-флуда.

Параметры:

-

Режим: intercept

-

Таймаут соединения: 30 сек

-

Порог входа: 500 соединений/мин

-

Порог выхода: 250 соединений/мин

Защищаемые

порты: FTP (20, 21), SMTP (25)

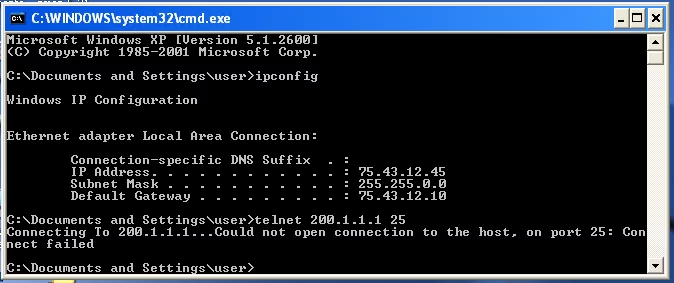

Тестирование Dynamic ACL

Проверка доступа из внешней

сети

С компьютера из внешней сети

(IP 75.43.12.45) были выполнены попытки обращения к

ресурсам DMZ. Без предварительной аутентификации доступ

был заблокирован.

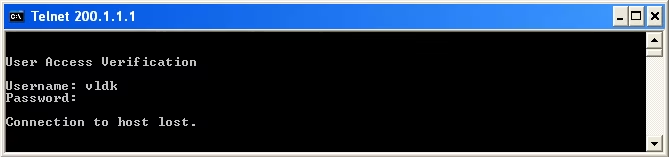

Аутентификация по Telnet

Успешный

доступ

После

успешной аутентификации пользователь

получил доступ к серверам SMTP и FTP на

10 минут с автоматическим закрытием

сеанса при бездействии.

Результаты тестирования

SMTP

сервер

Успешное подключение к почтовому

серверу через порт 25 после

аутентификации

FTP

сервер

Доступ к файловому серверу с

возможностью передачи данных по

портам 20 и 21

Внутренняя сеть

Рефлексивные ACL обеспечивают

доступ к веб-ресурсам и серверам

DMZ

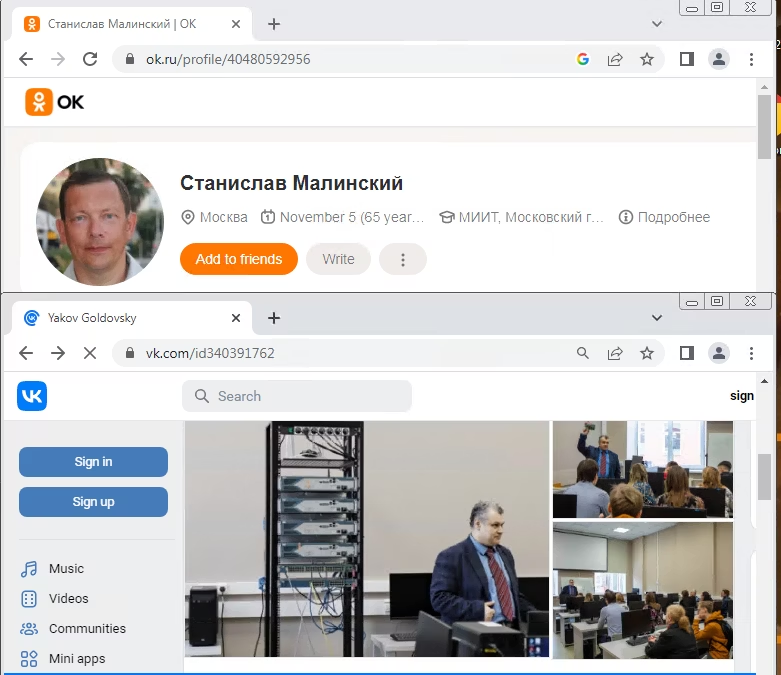

Time-Based

ACL — разрешено

Доступ к

социальным сетям в нерабочее время

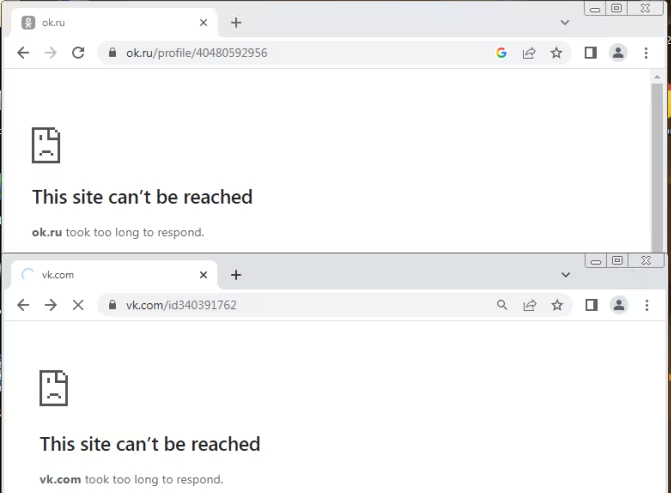

Time-Based

ACL — заблокировано

Блокировка

социальных сетей в обеденное время

(14:00-15:00)

Итог: Все

механизмы безопасности успешно протестированы

и функционируют согласно требованиям. Система

обеспечивает многоуровневую защиту сетевой

инфраструктуры.